이 글의 내용에는 실제 malware들과 동시에 시연을 위해 편집된 내용들이 포함되어 있습니다

TODO: 여기에 킹받는 gif 넣기

Incidents

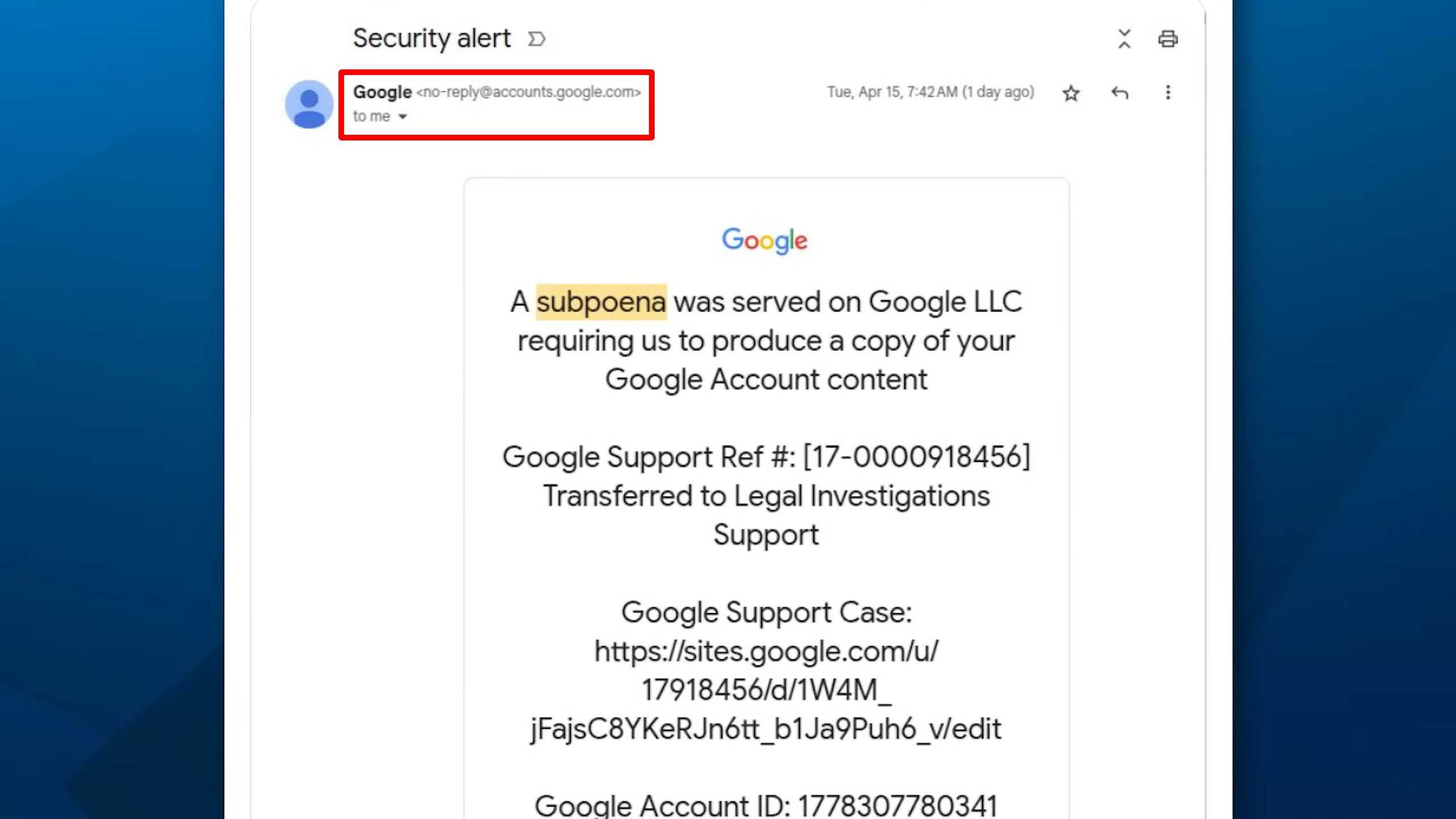

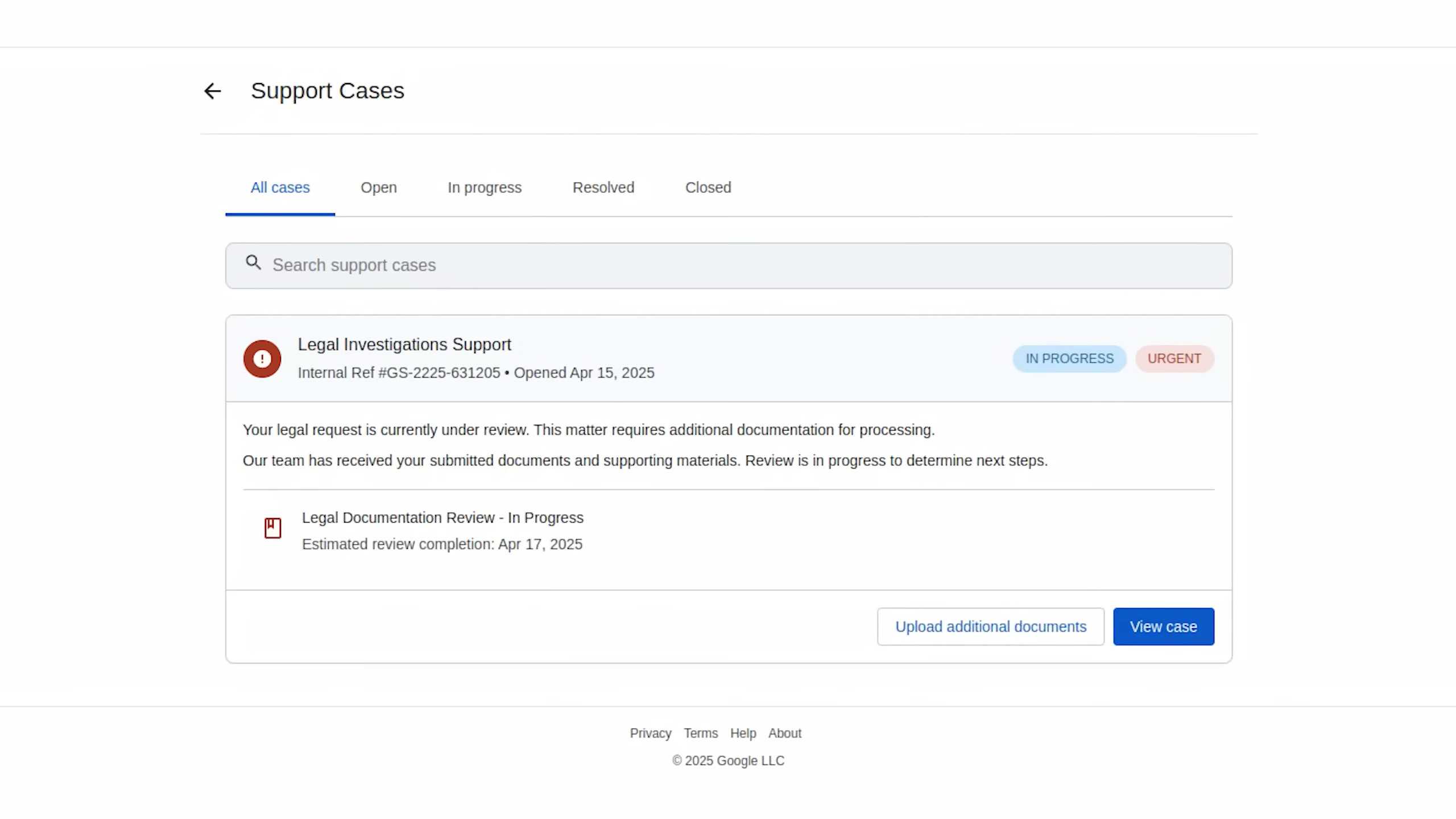

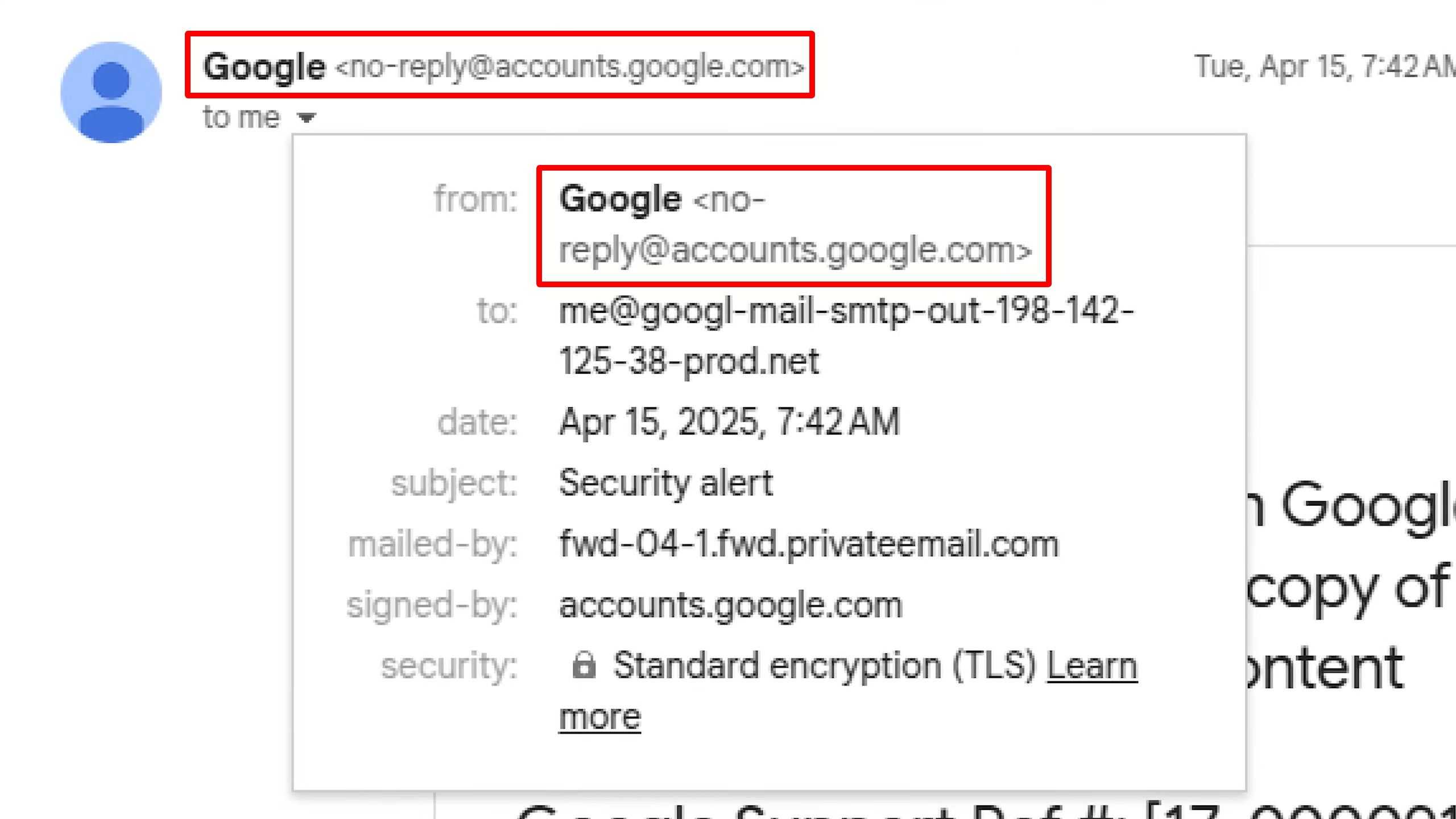

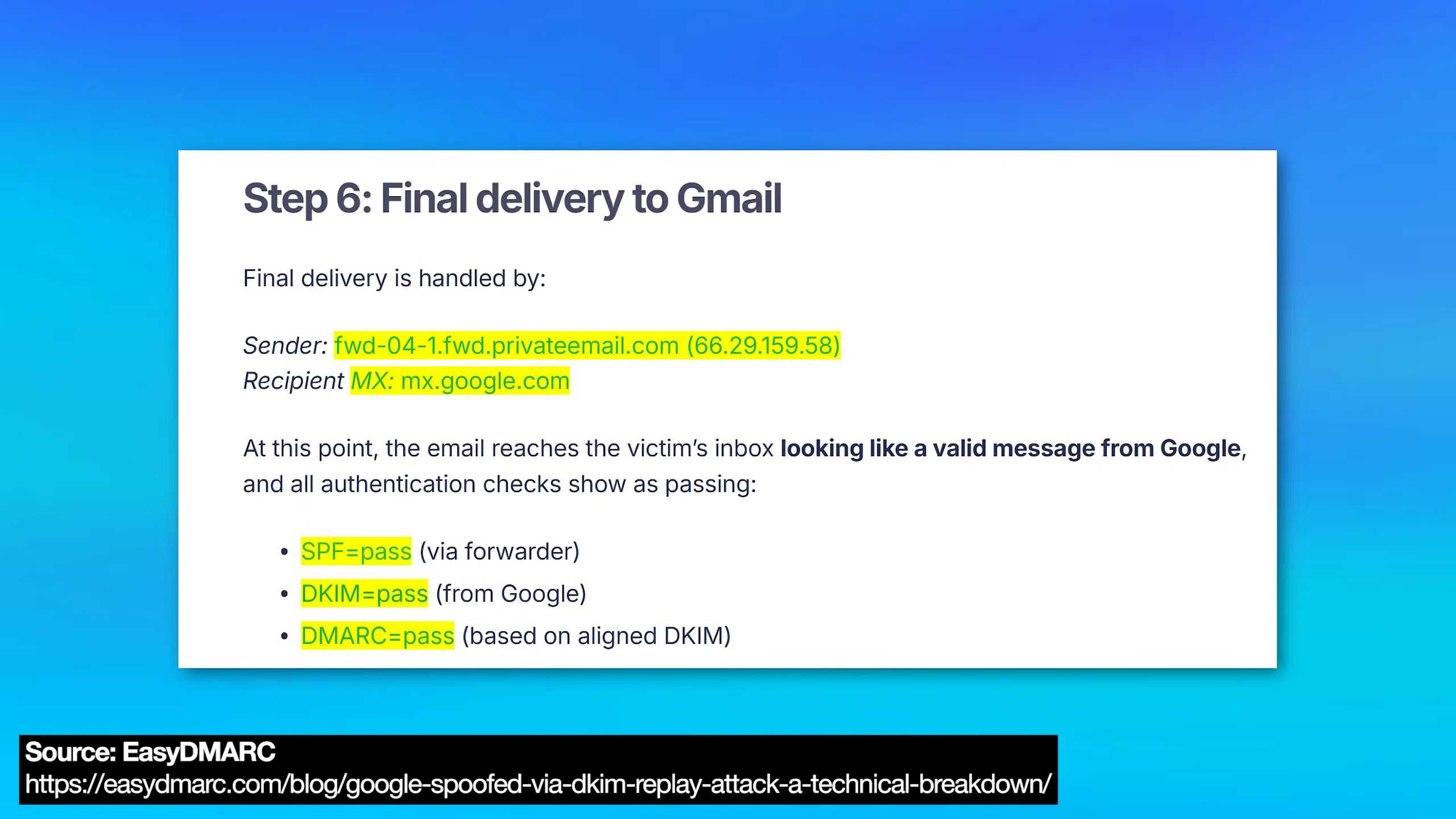

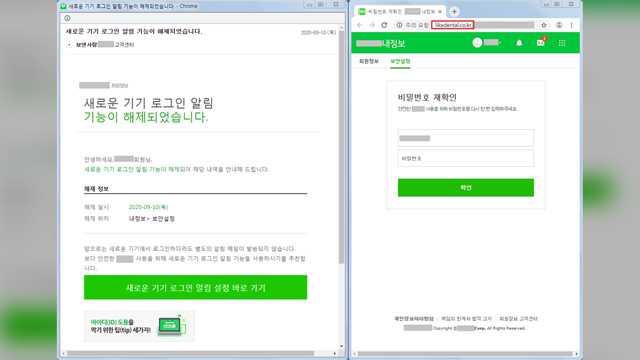

E-mail Phishing

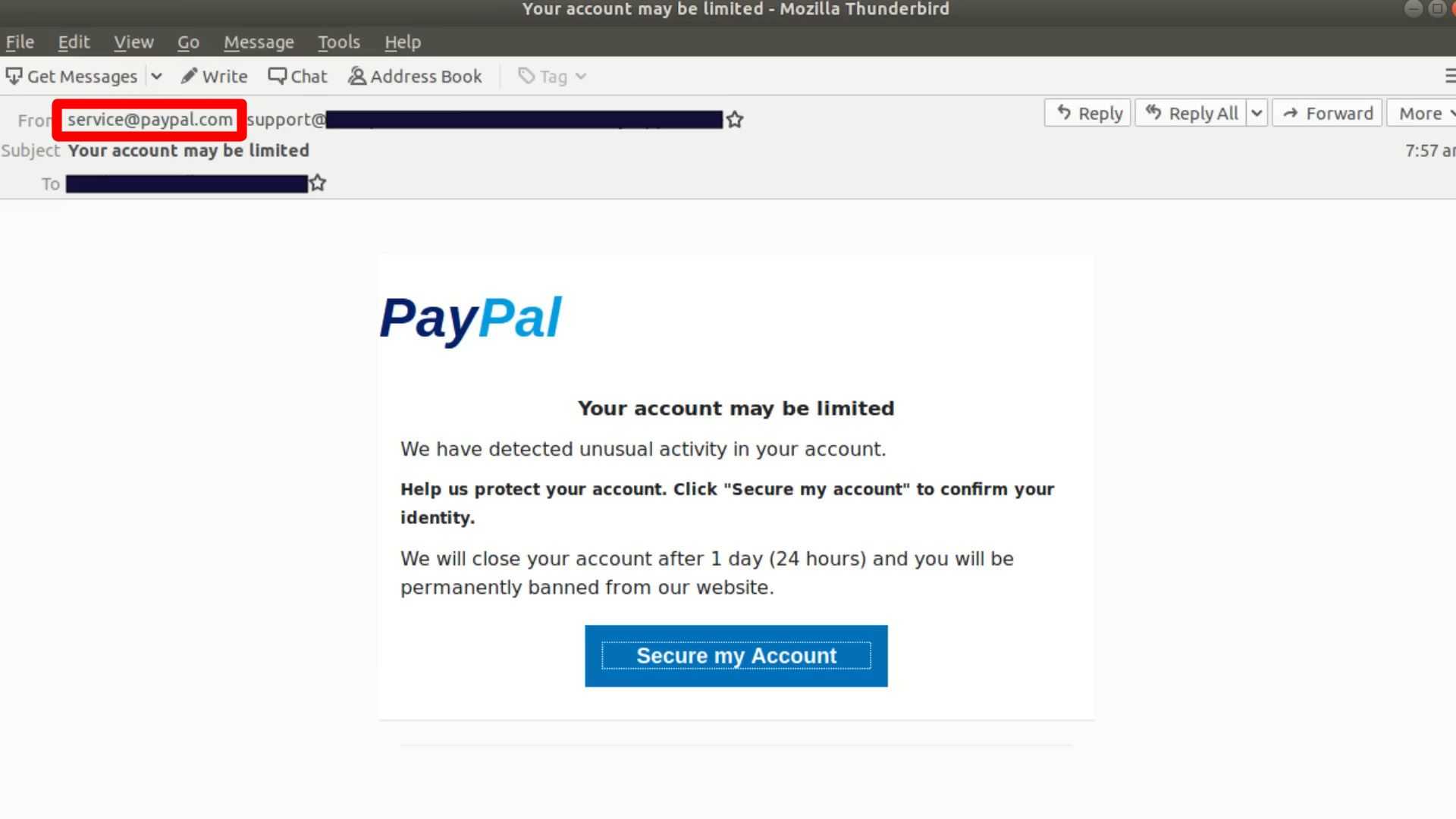

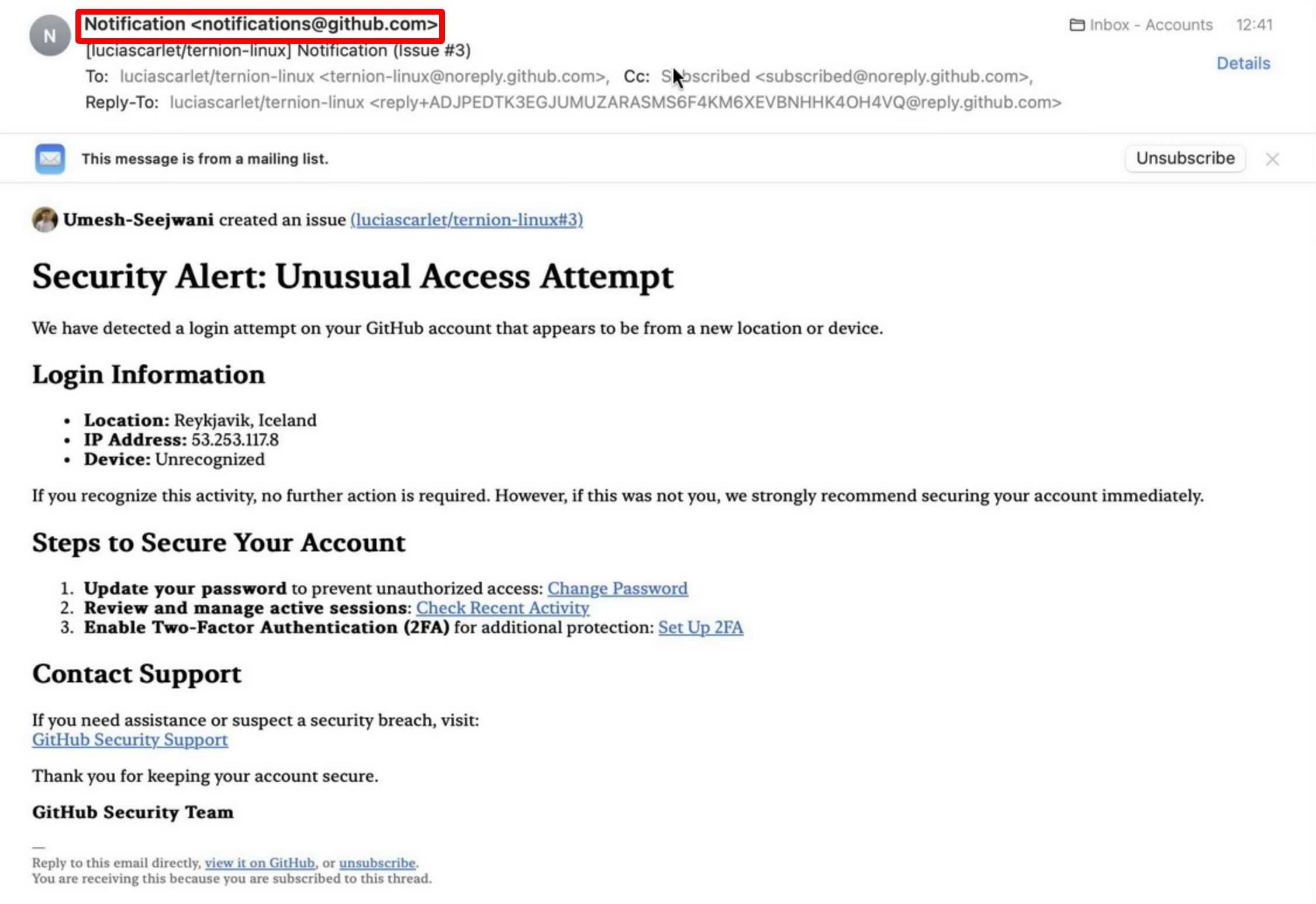

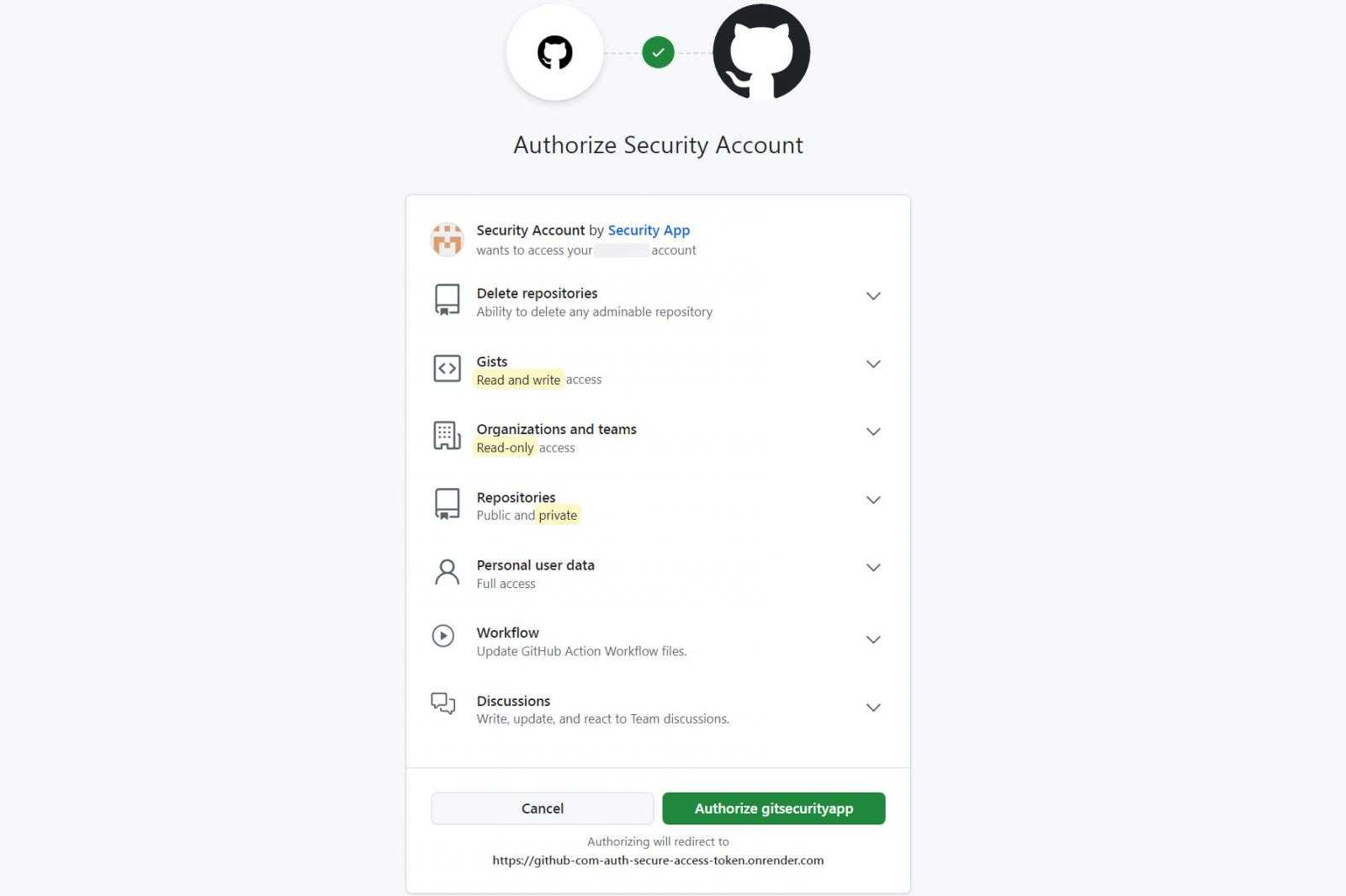

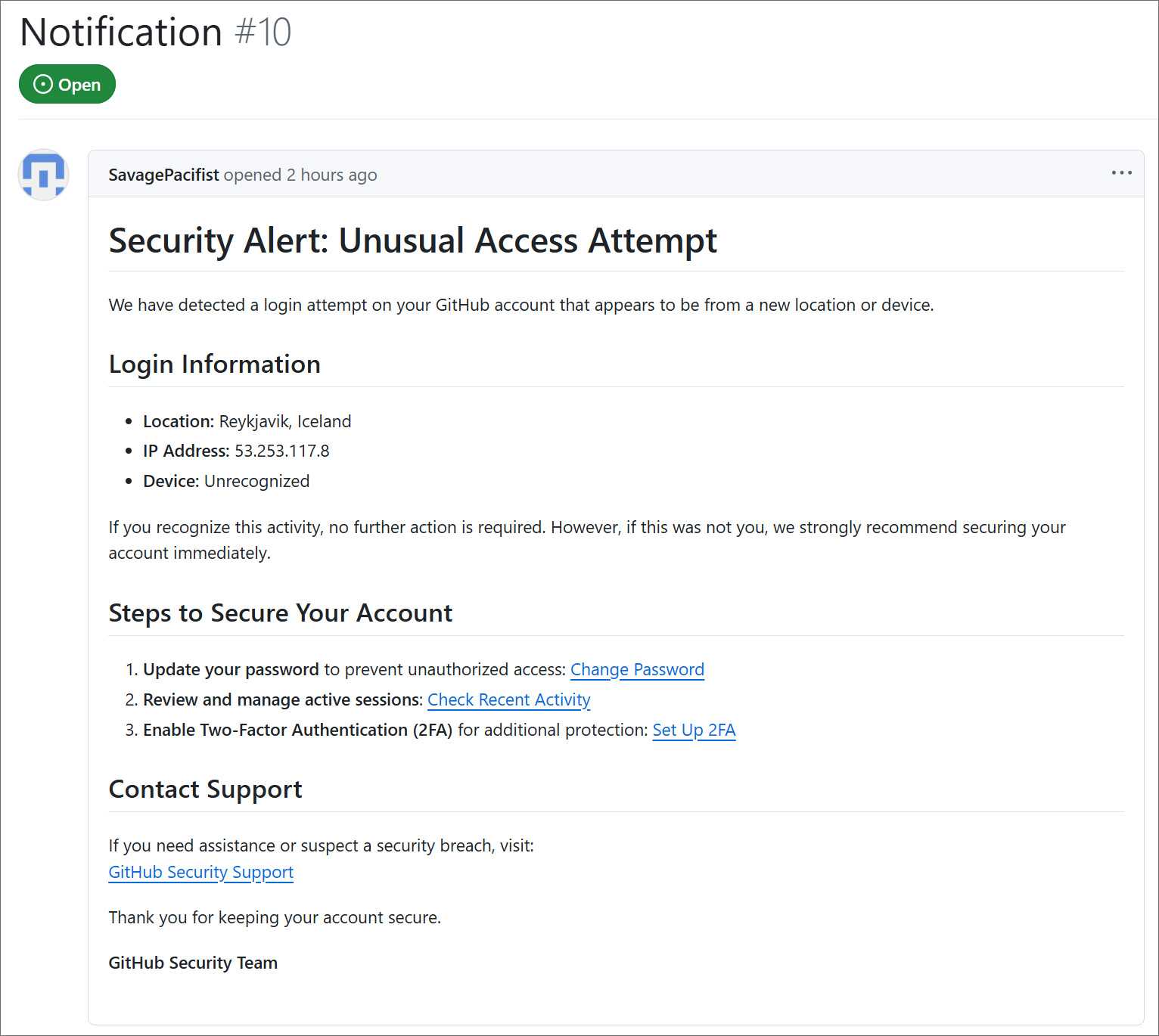

- 공격자가 신뢰받는 플랫폼(google.com, paypal.com, github.com 등)을 가장해 불특정 다수에게 이메일을 전송

goggle.com,githubapp.com처럼 비슷한 도메인을 사용하는 기존의 피싱 수법과는 다르게 각 플랫폼의 허점을 이용해 official domain을 사용해 email을 전송

Examples

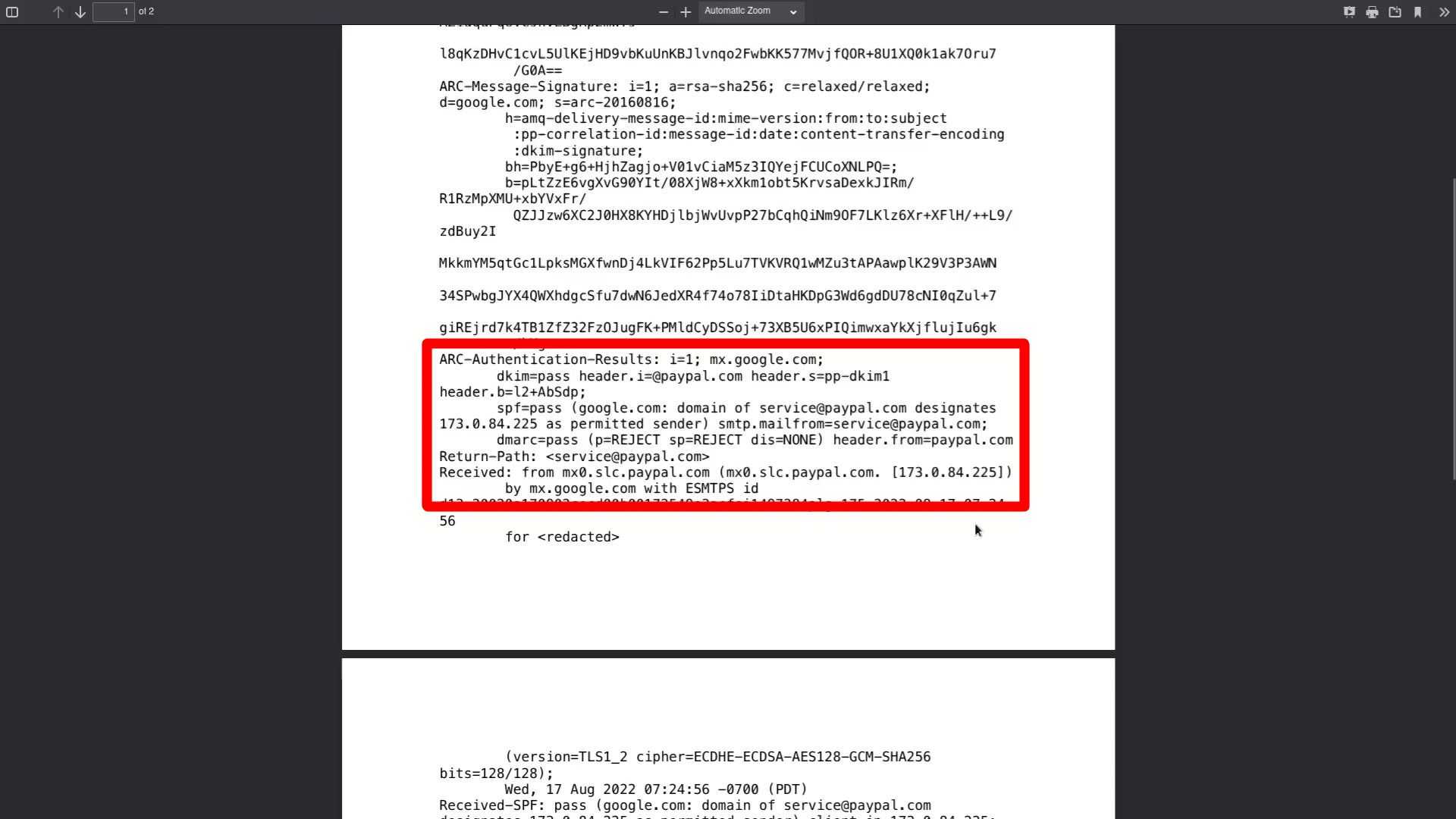

Paypal

GitHub

Remedies

-

일단 진정하고 심호흡

-

이메일 내용을 찬찬히 확인

-

해당 이메일의 이슈를 해결할 수 있는 웹페이지/전화번호에 직접 엑세스해 문제 해결

- 왠만한 큰 문제라면 우편을 보내거나 직접 잡으러 옵니다

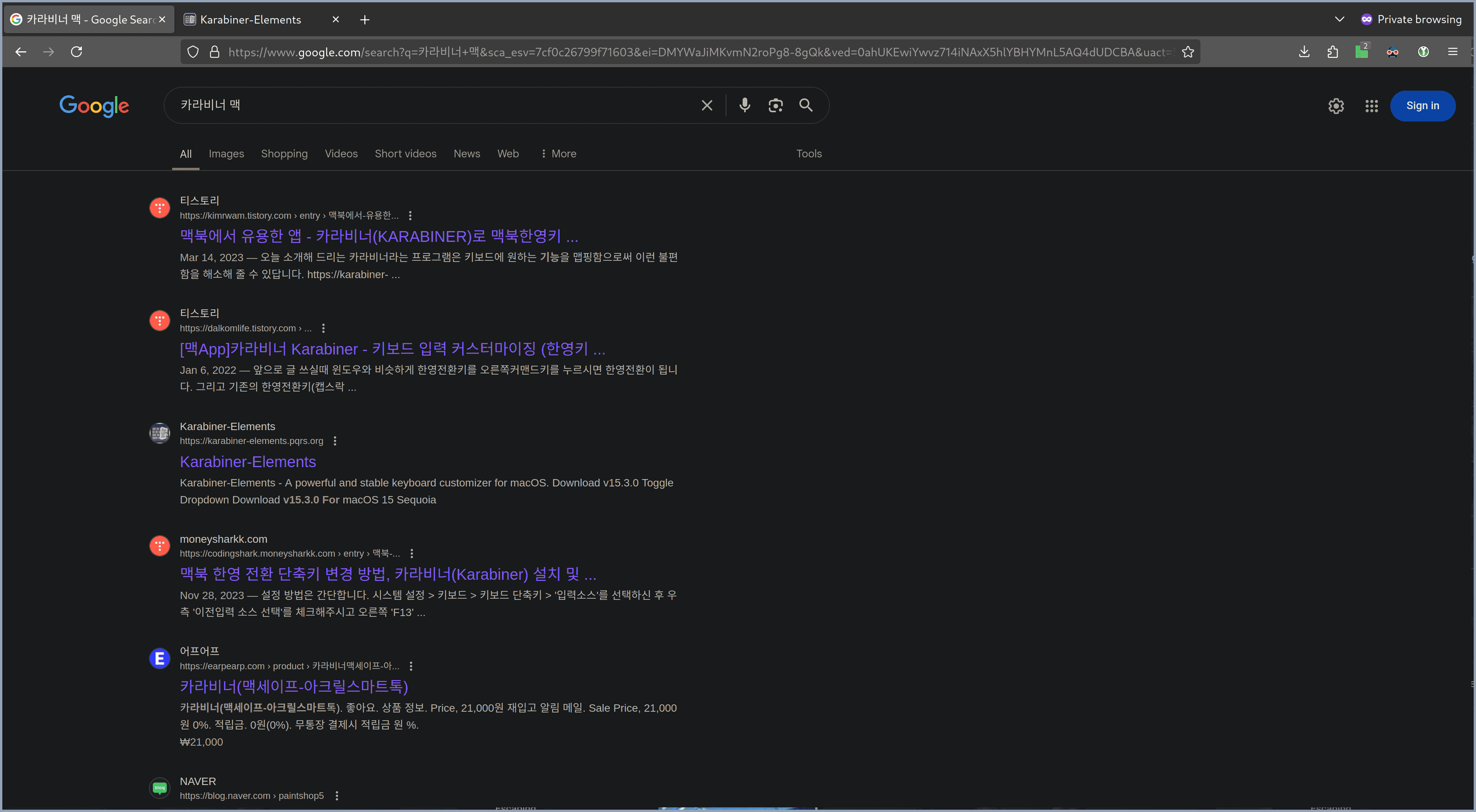

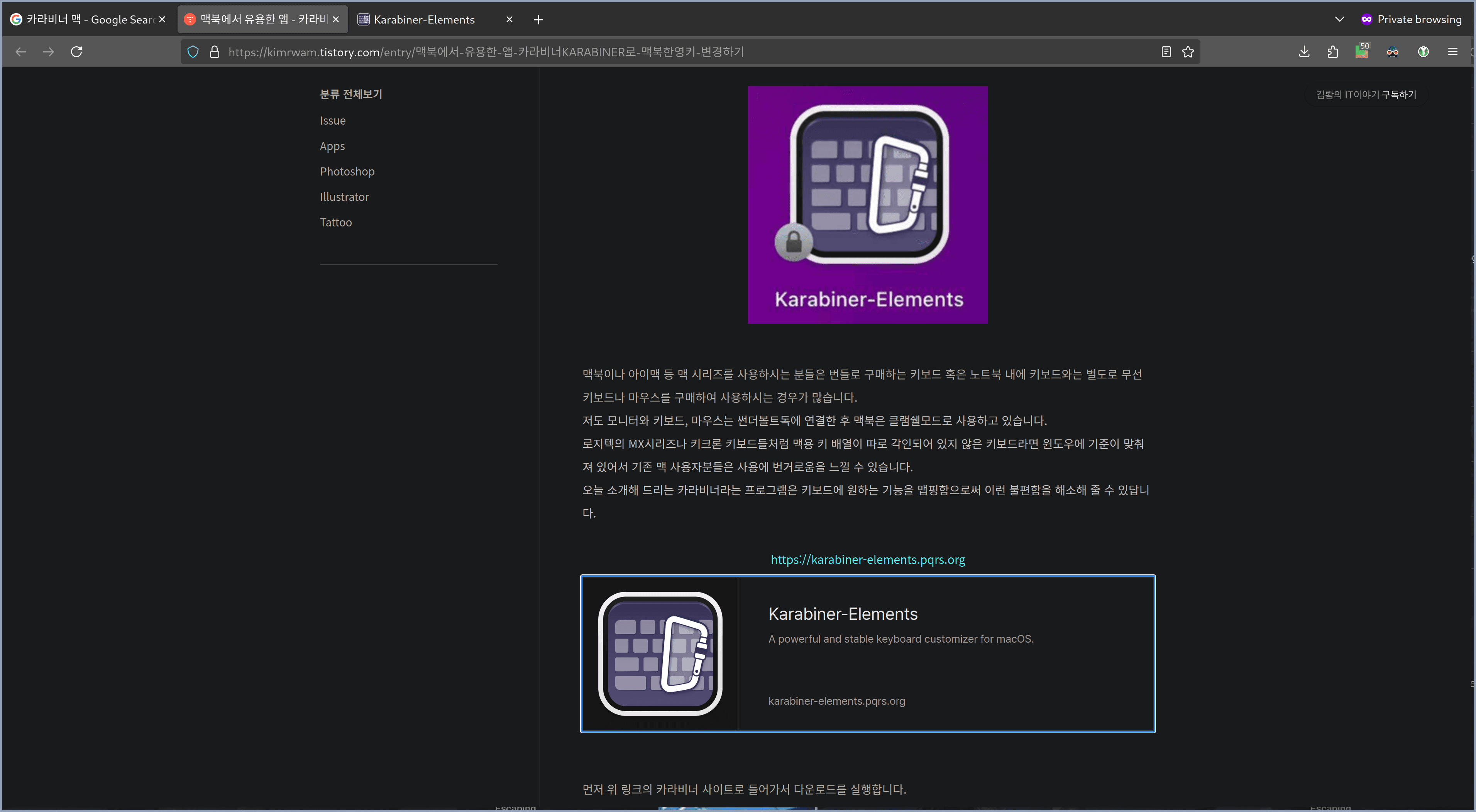

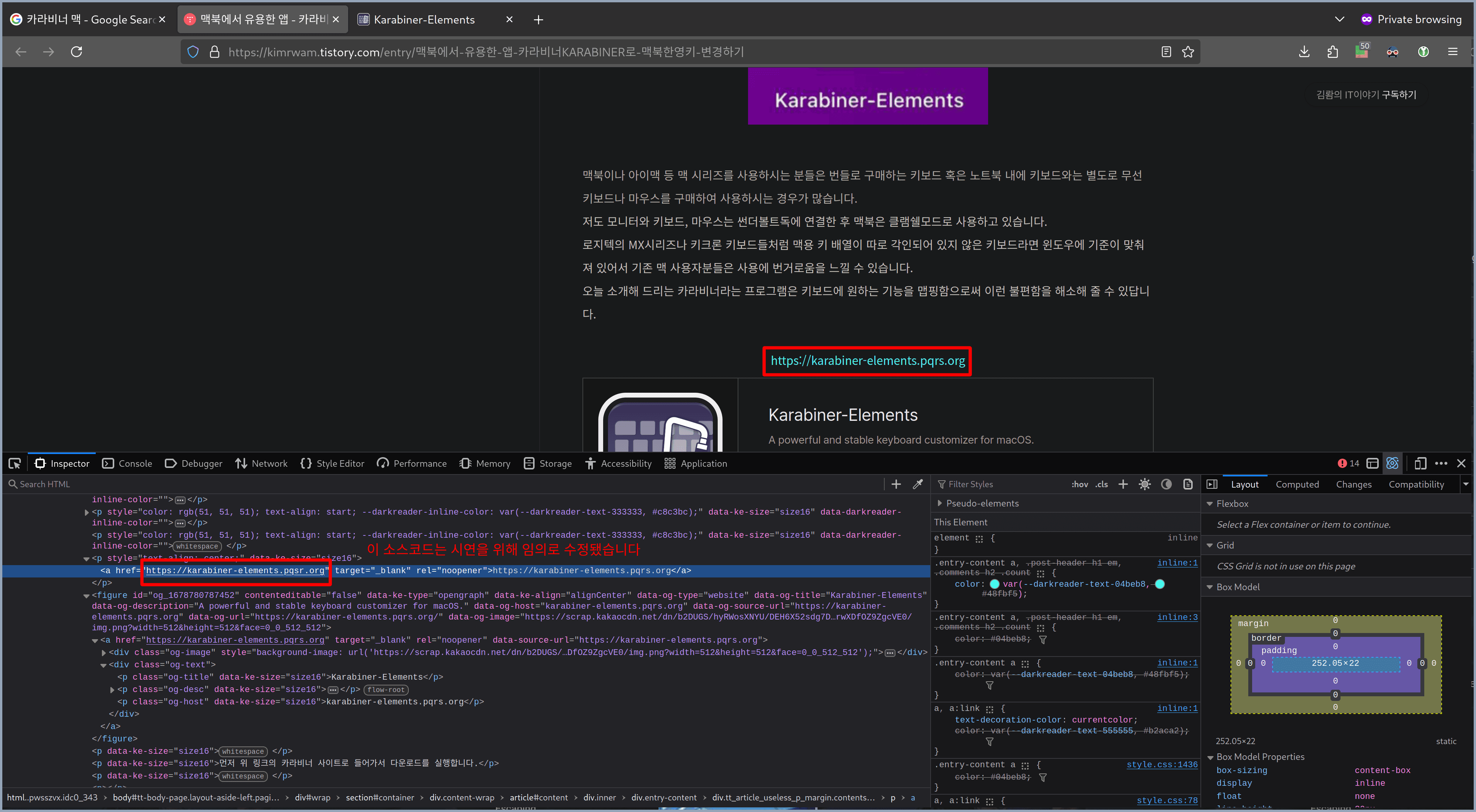

Google Malvertising

-

구글 검색 결과 상위에 스폰서 링크가 먼저 노출됨

-

해커들이 유명한 프로그램들을 가장한 malware를 만들어 구글 스폰서 링크로 광고

-

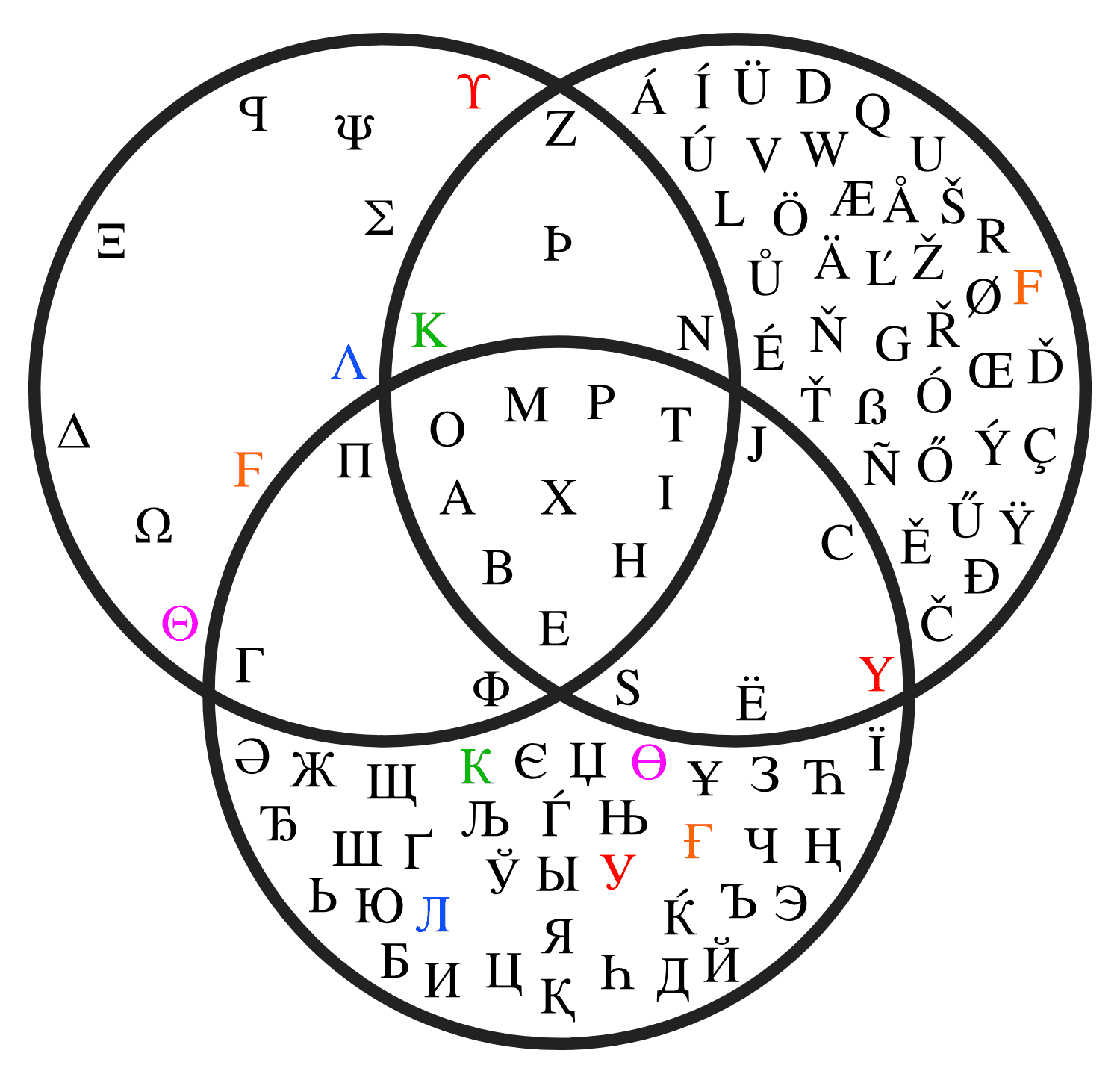

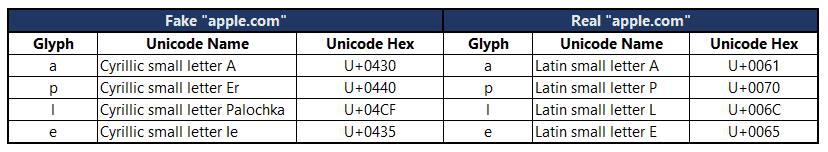

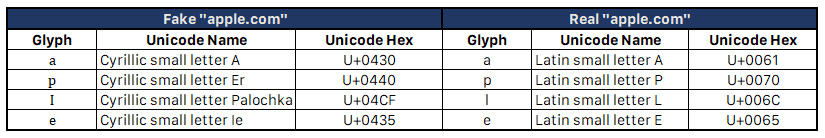

Homograph attacks을 사용해 도메인을 속이기도 함

-

References

Examples

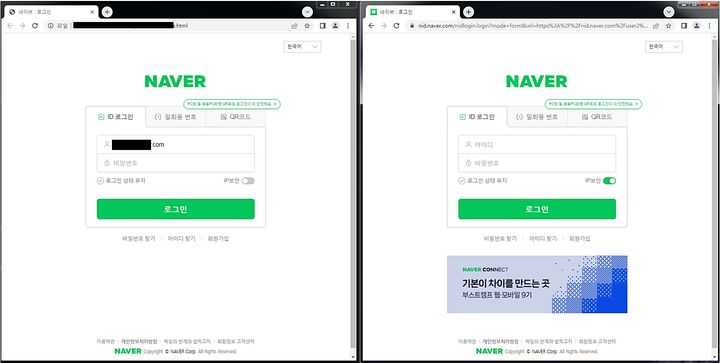

알아채기 쉬운 종류

- id/password나 가상화폐 탈취 등 먹고 튀면 되는 경우에는 최소한의 웹페이지(로그인 페이지 등)만 제공

알아채기 어려운 종류

- key logger, crypto miner, zombie computer 등 host computer에서 오래동안 돌아야 하는 경우에는 기존의 정상 프로그램에 바이러스를 붙여서 제공

Remedies

-

스폰서 링크 주의

-

여러 검색엔진 비교

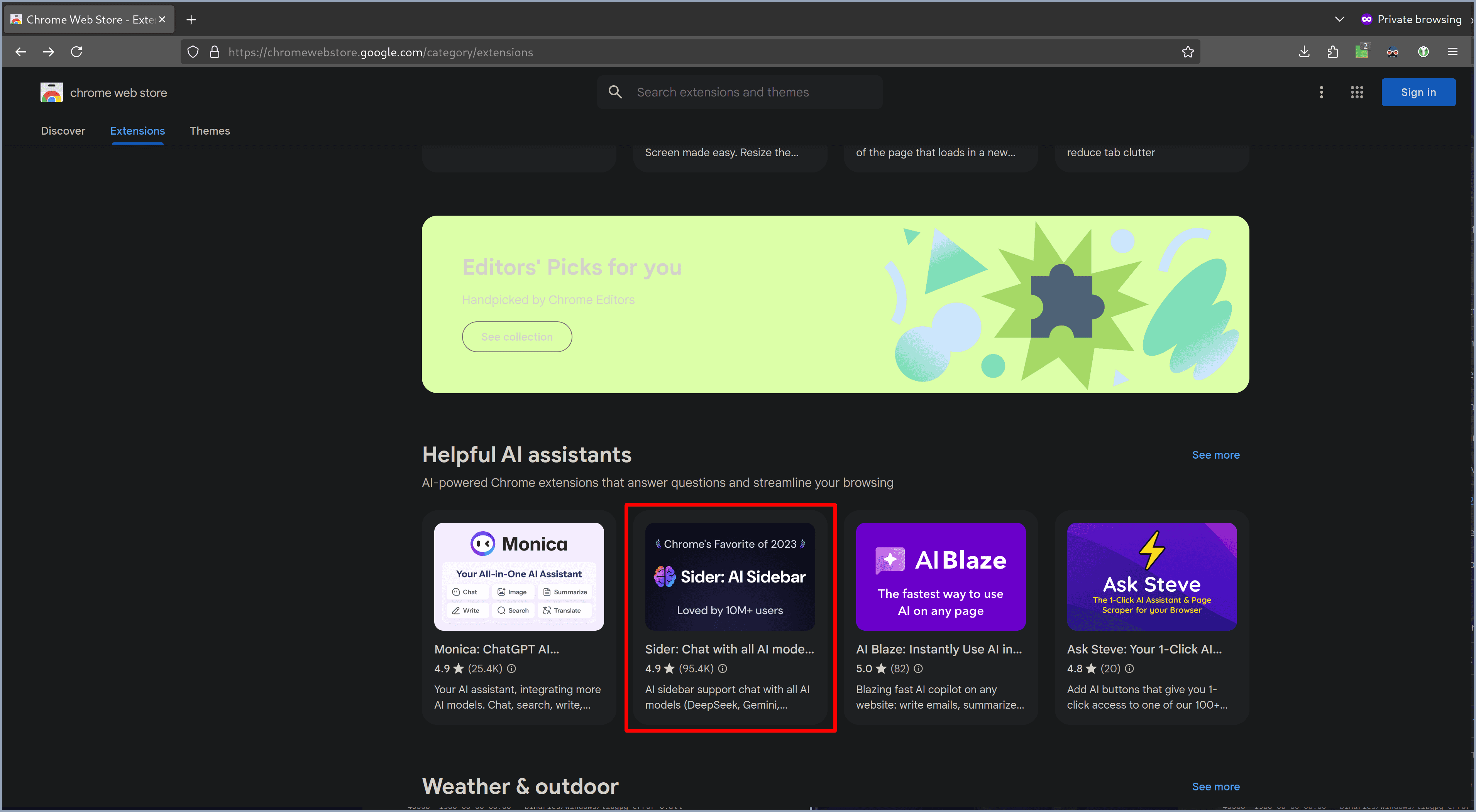

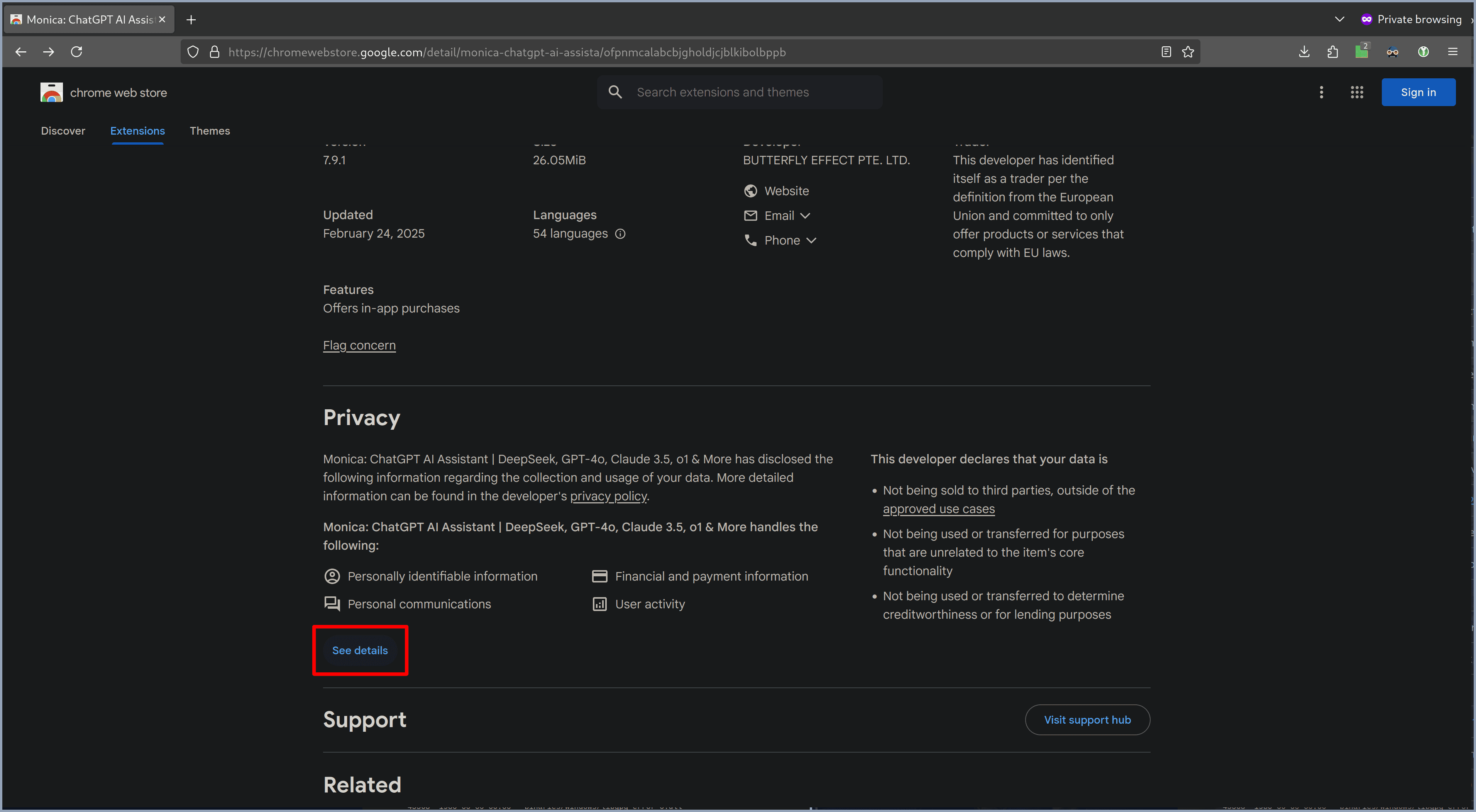

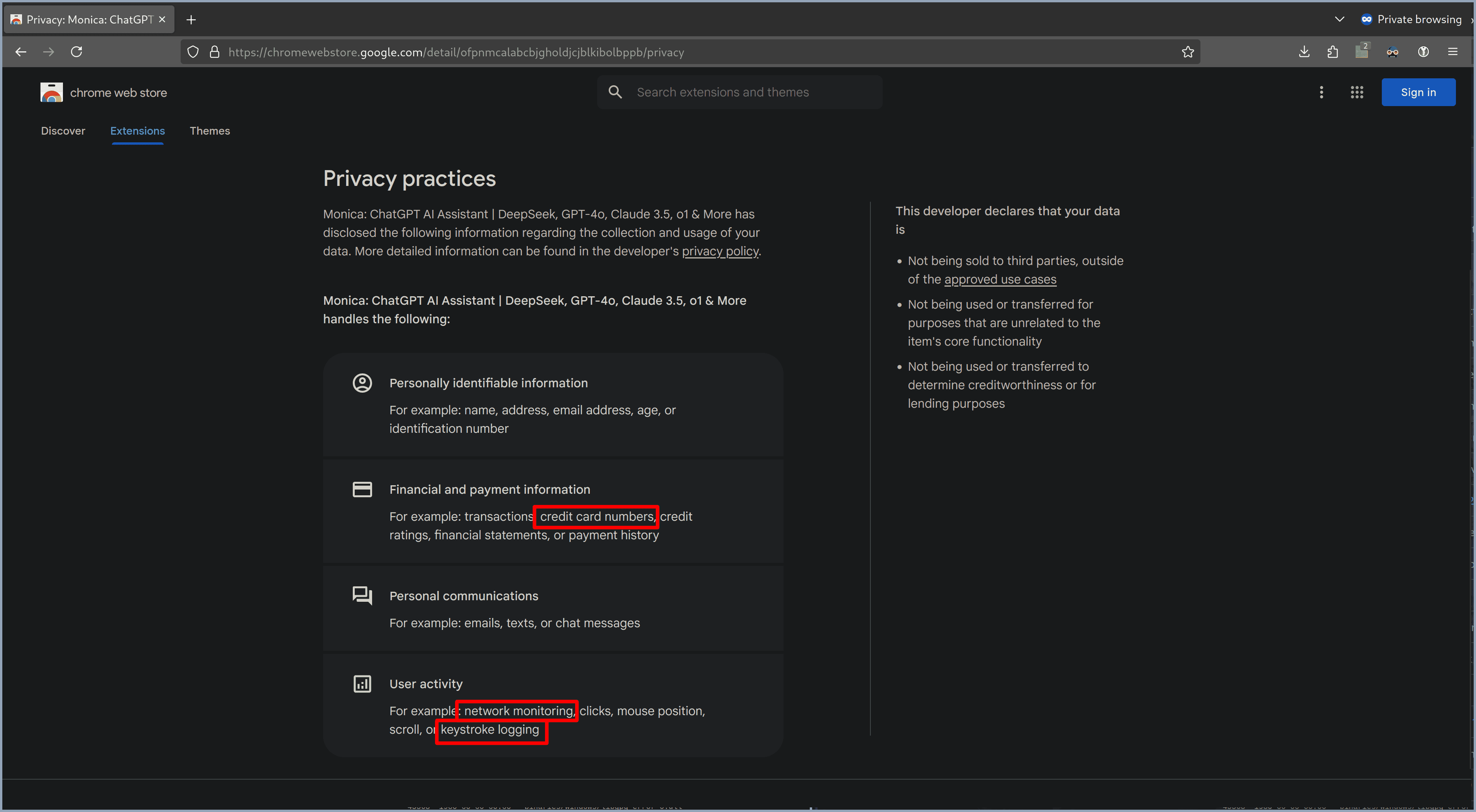

Chrome Extensions

-

현대인의 대부분의 컴퓨터 관련 태스크(Google Chat, email, shopping 등)들은 브라우저를 통하기 때문에 해커 입장에서는 굉장히 효율적인 attack surface임

-

확장프로그램들은 필요에 따라 많은 권한을 가질 수 있음

- 검색 기록

- *쿠키

- 탭 화면 캡쳐/전송

- 트래픽 가로채기

- 키로그(권한 없이 동작함)

-

다운로드수가 많은 확장프로그램들이 해커들에게 판매되거나 해킹당함

- 매수를 노리고 확장프로그램을 만들기도 함

-

원래는 문제가 없었던 프로그램들이 해커들에게 넘어간 후 자동업데이트를 통해 spyware로 바뀌기도 함

Examples

Remedies

-

최대한 프로그램 수를 줄이고 정말 필요한 프로그램인지 생각해보기

-

- 내용을 검사할 감시의 눈이 많아 문제가 생기더라도 빠르게 알려지고 조치됨

-

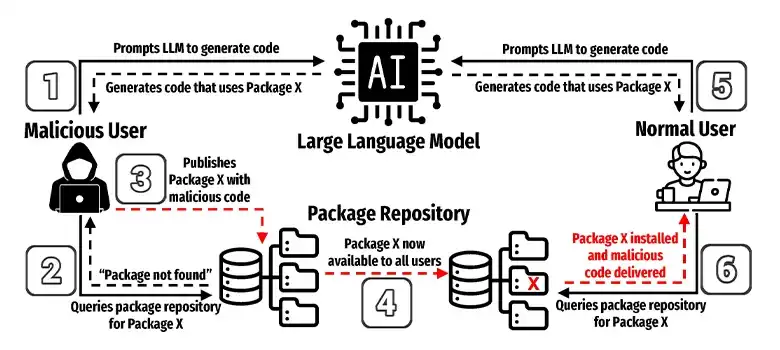

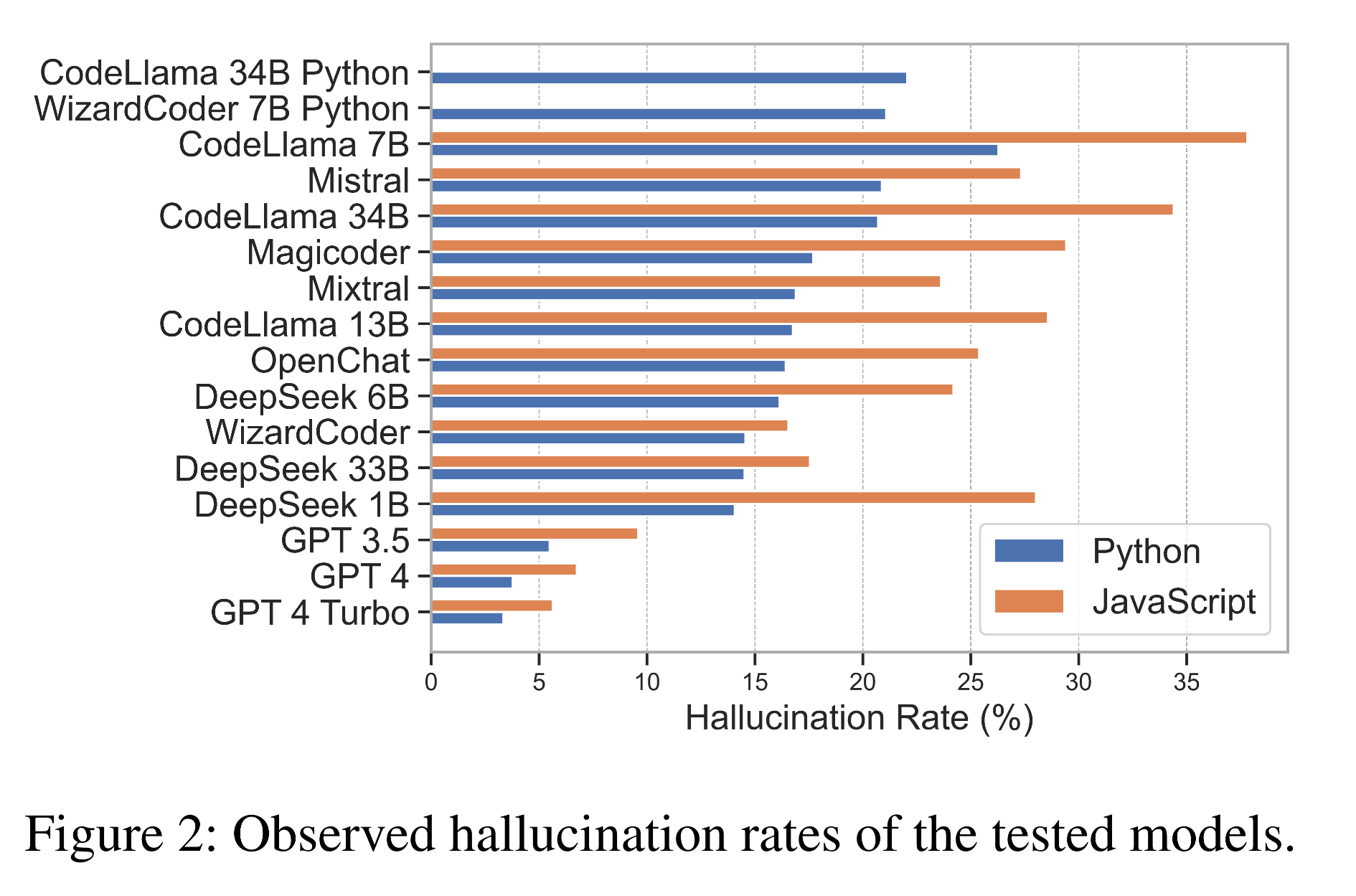

Slopsquatting

-

공격자

-

LLM을 사용해 "존재하지 않는" 패키지/라이브러리를 사용하는 코드를 생성

npm install non-existence-package

-

위 패키지명을 사용해 npm에 malicious한 패키지 등록

-

-

피해자

- LLM을 사용해 얻은 코드에 존재하지 않*"던"* 패키지가 포함, 이를 설치

Remedies

-

패키지/라이브러리의 유효성 체크

- 쌍따옴표 검색 등으로 이름의 스펠링 체크

- Source repo 명성(star, issues tab 등) 체크

-

문제 해결을 위해 다른 툴 사용하지 않기

- Privacy/Security의 기본은 minimalizing attack surface임

References

- https://arxiv.org/pdf/2406.10279

- https://socket.dev/blog/slopsquatting-how-ai-hallucinations-are-fueling-a-new-class-of-supply-chain-attacks

- https://fossa.com/blog/slopsquatting-ai-hallucinations-new-software-supply-chain-risk/

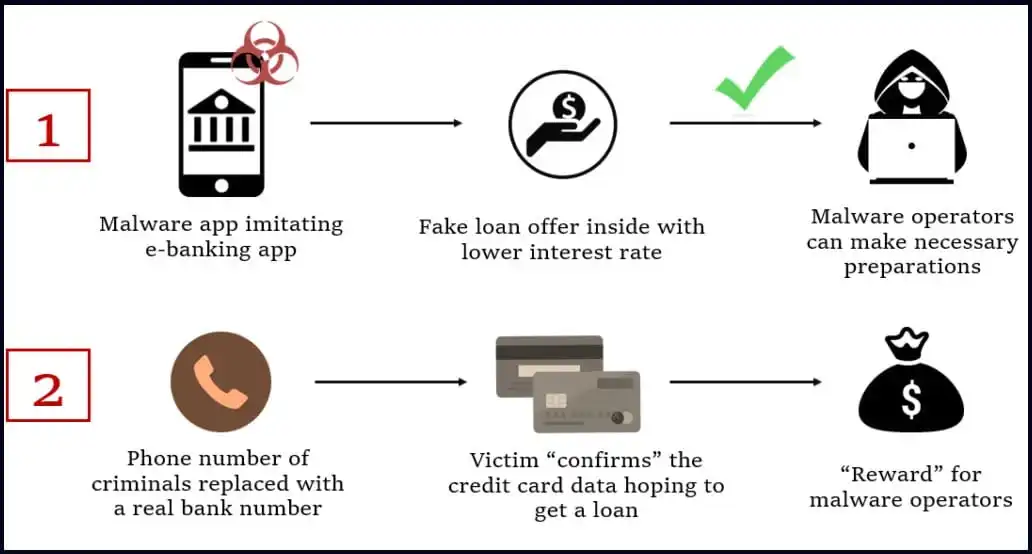

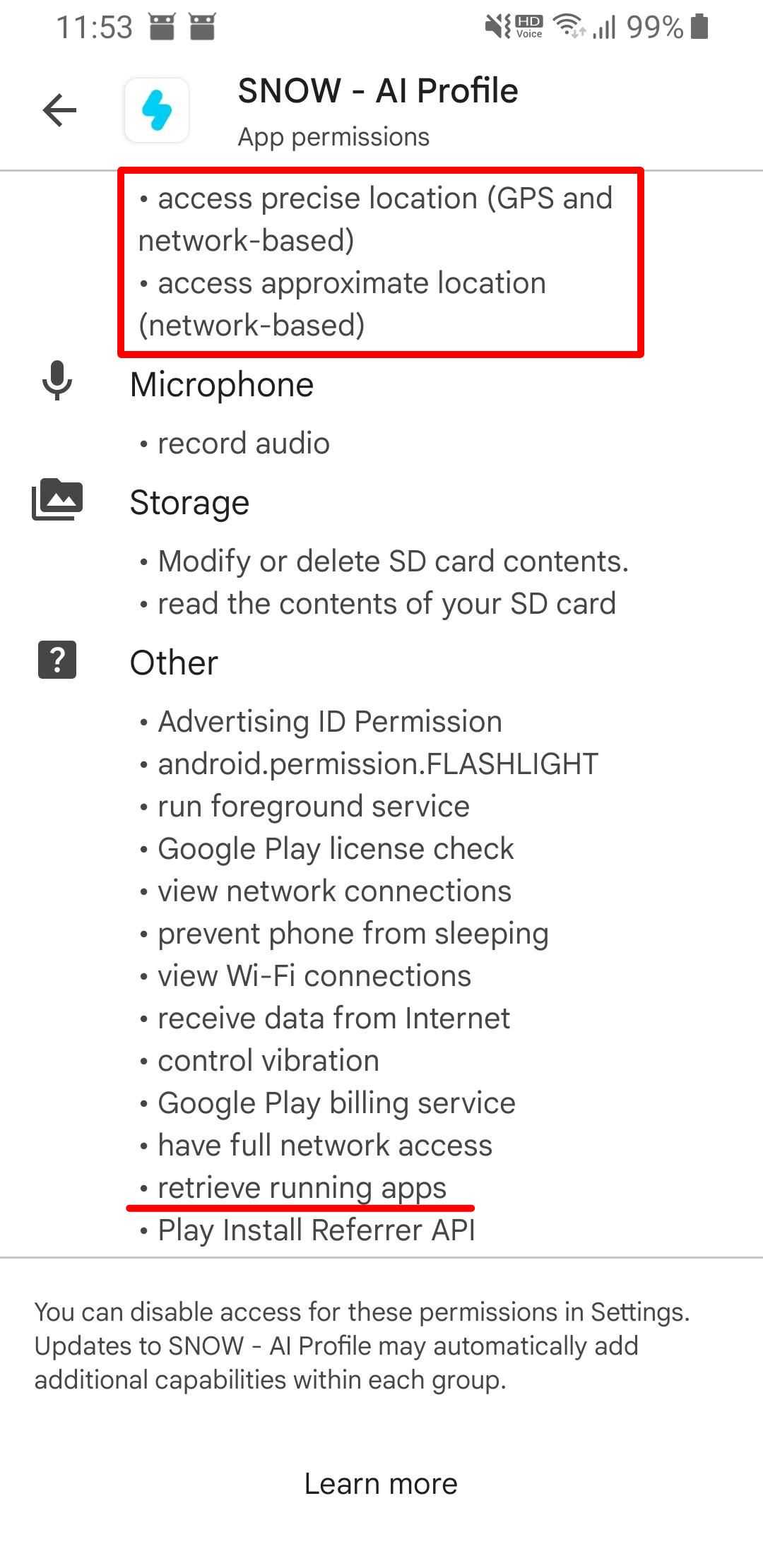

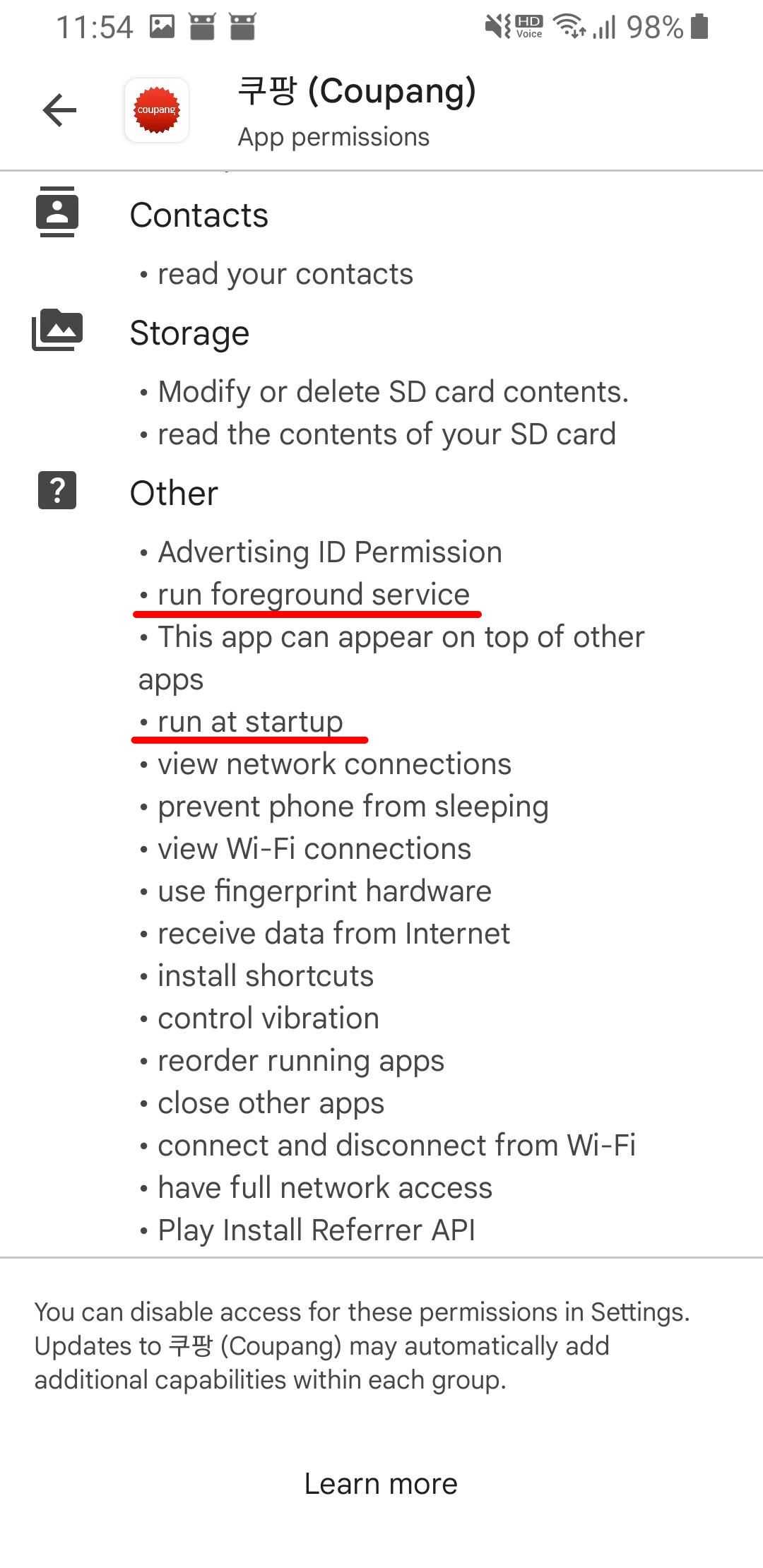

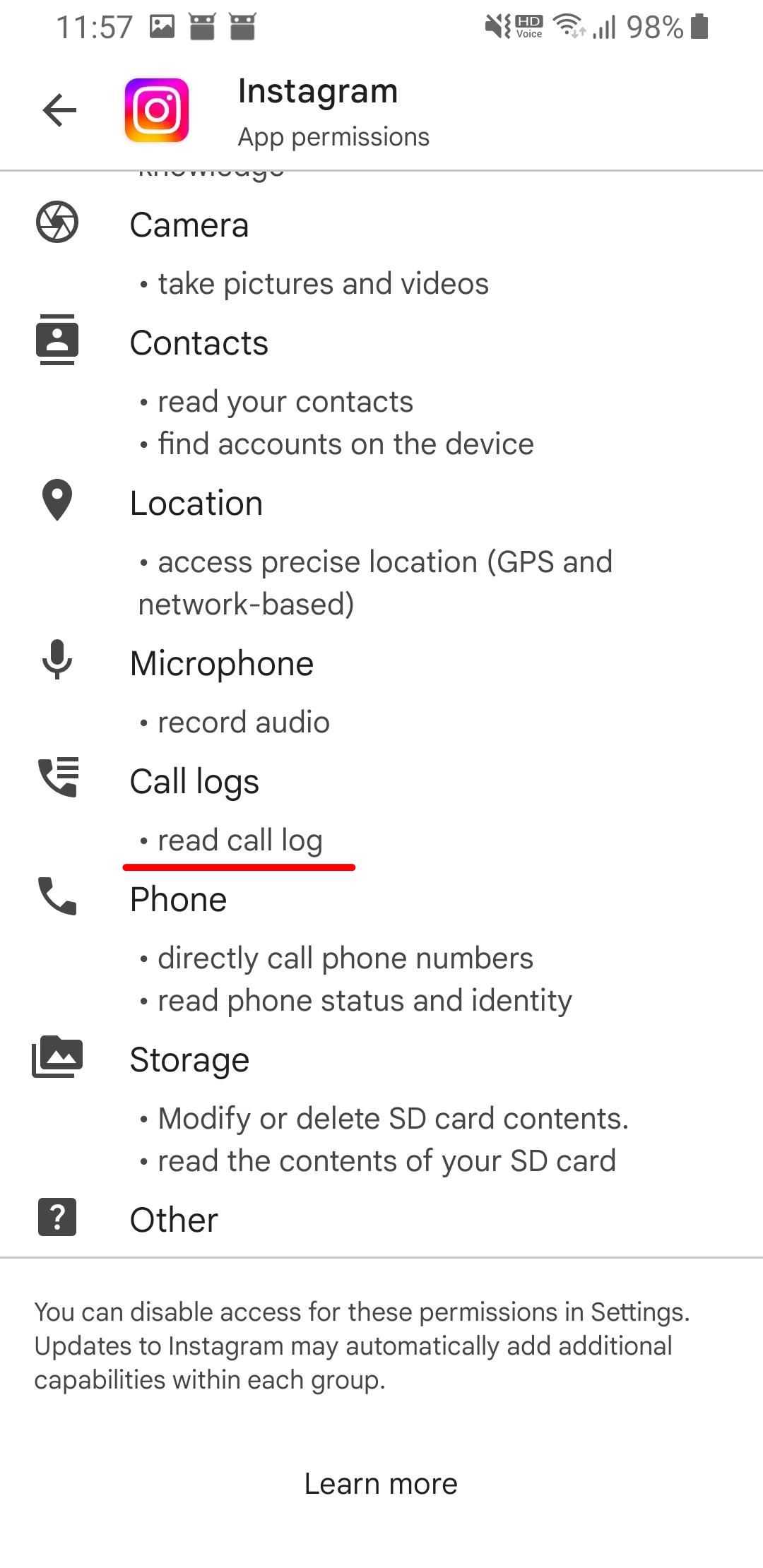

Android Apps

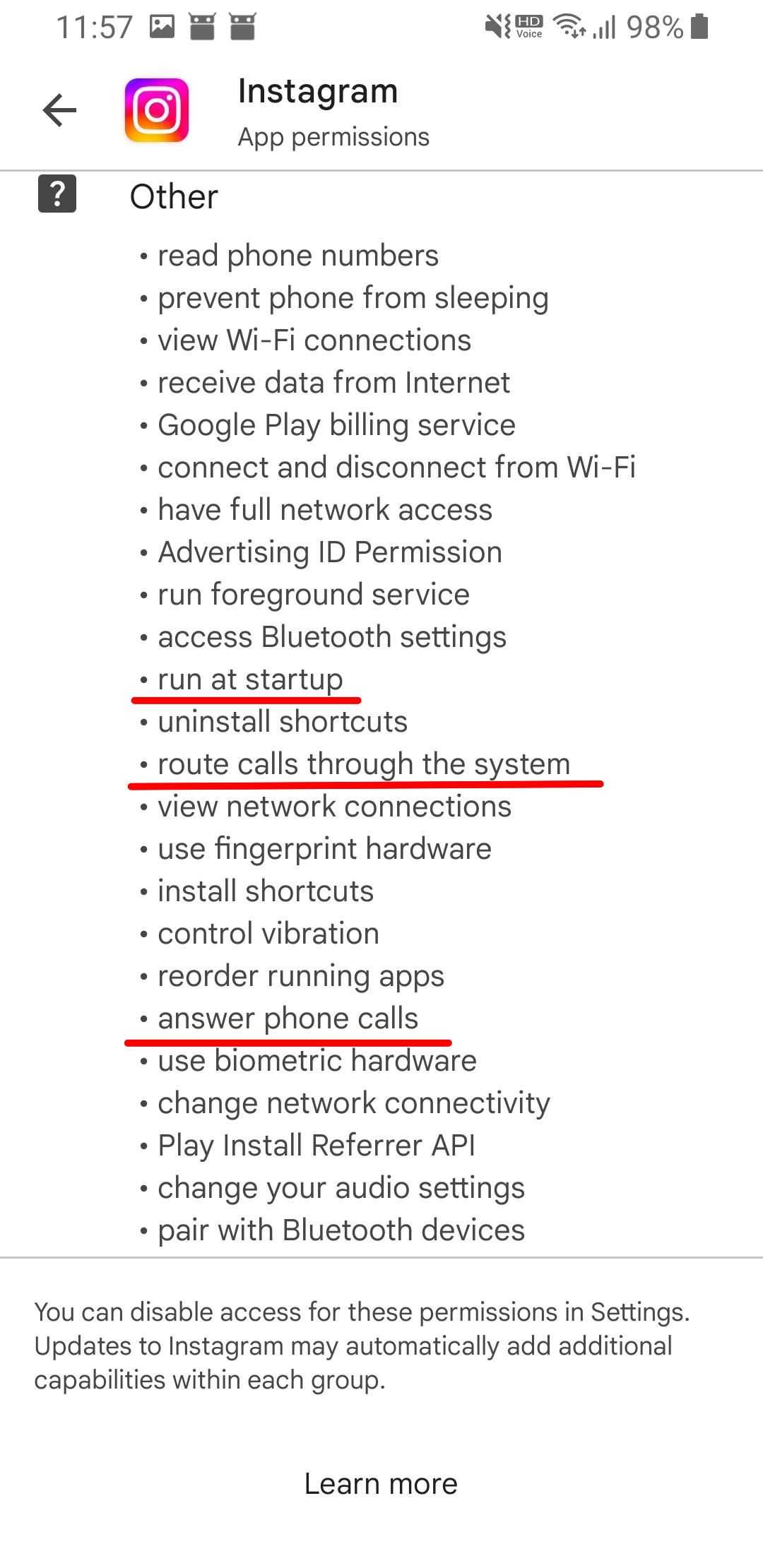

Permissions

-

기본적으로 앱들은 웹사이트에 비해 많은 권한들에 접근할 수 있음

-

안드로이드 앱들은 눈에 쉽게 보이지 않는 권한들이 있음

-

이들은 권한 허용 다이얼로그로 유저에게 보여줄 필요 없이 자동적으로 허용됨

-

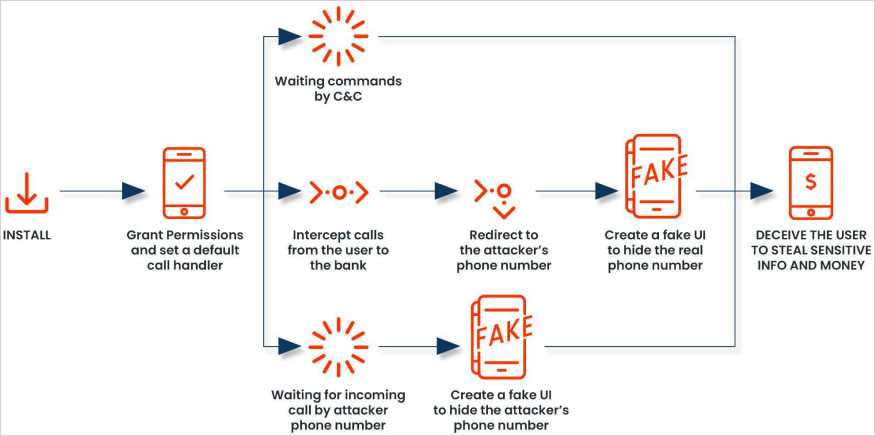

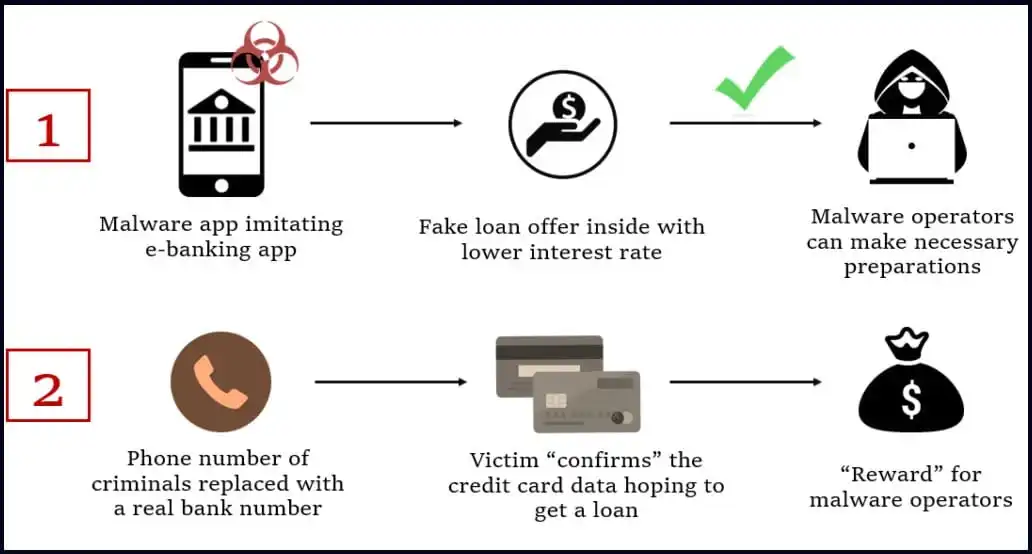

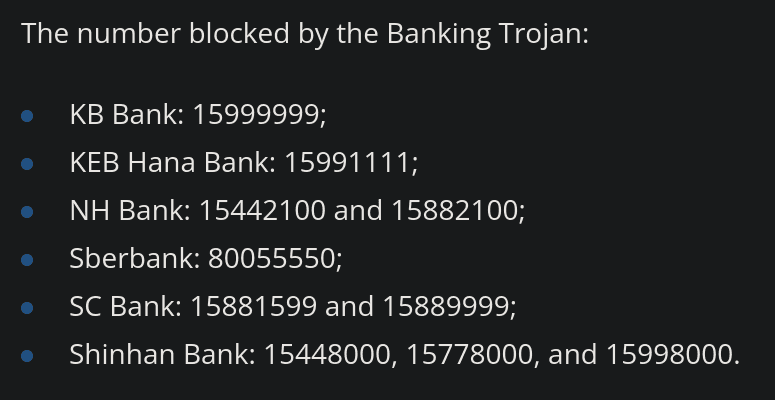

Doubt Your Phone

- 전화 앱에서 사용하는 권한을 사용해 수/발신 전화를 intercept할 수도 있음

Remidies

- 필요 없는 앱 설치하지 않기 & 삭제하기

- Google Play Store, F-Droid 어디서든 다운 받는 앱의 권한 잘 체크

References

- https://www.bleepingcomputer.com/news/security/android-malware-fakecall-now-reroutes-bank-calls-to-attackers/

- https://github.com/arekolek/simple-phone

- https://securityaffairs.com/49443/malware/fakebank-android-malware.html

General

💡 don't trust, verify

- Go directly to the source rather than trusting 3rd party

- 당황하지 말고 문제의 근원(관공서, 은행 등) 직접 컨택

- Attack surface 줄이기

Security Update

- OS 업데이트와 보안 업데이트는 별개임

- 보안 업데이트 자주 하세요

Apple AirDrop

💡 The researchers who found and reported these flaws warn they can be exploited without any user interaction—or with just a single click—to execute remote code. Attackers could also use them for man-in-the-middle interceptions, denial-of-service disruptions, and to bypass access controls and user prompts. On top of that, these vulnerabilities may allow unauthorized access to sensitive data and local files, making them a serious risk that demands immediate attention.